科研背景

后门攻击是利用深度神经网络的过拟合能力, 通过训练、调参等方法使其学习触发器的特征,在触发器和目标标签之间建立潜在的联系。

后门攻击的场景

使用第三方数据集:攻击者可以修改训练数据集;防御者可以修改任何东西,包括模型结构、训练集等。

使用第三方训练平台:攻击者可以修改除了模型数据以外的任何东西;防御者则无法访问实际的训练集和训练模式,只能访问良性测试集。

使用第三方模型:攻击者可以修改任何东西,包括模型结构,训练集等;防御者则无法访问训练集和训练模式,只能访问良性测试集。

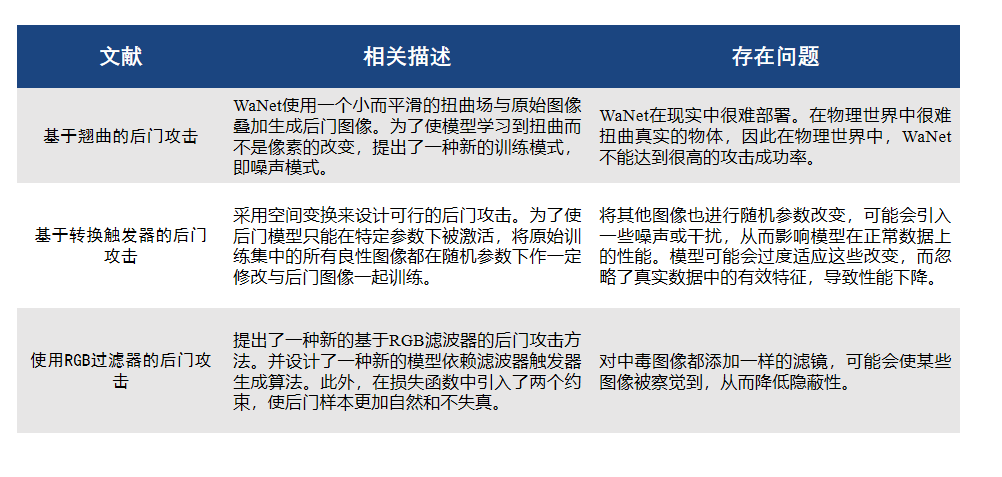

后门攻击的分类

科研问题

在大多数这些工作中,触发模式是基于补丁扰动或图像混合。然而,这些后门触发是不自然的,很容易被人类发现。现有的不可见的触发后门攻击在物理世界中表现不佳。

研究目的

设计一种在物理世界表现良好且隐蔽的后门攻击

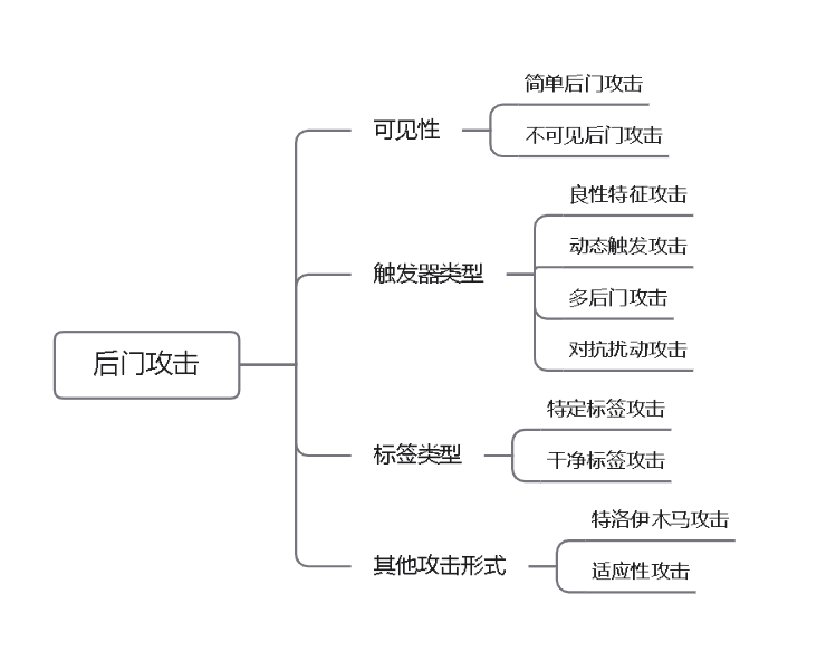

研究内容1-基于翘曲的后门攻击

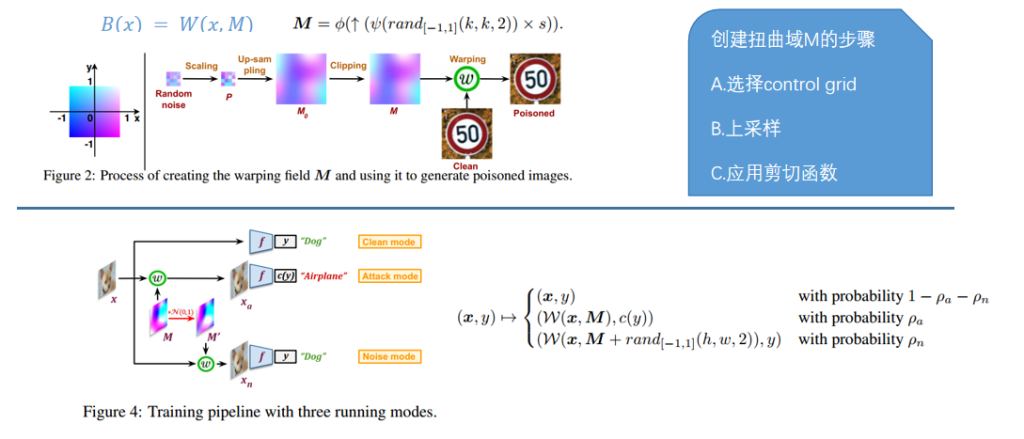

研究内容2-基于转换触发器的后门攻击

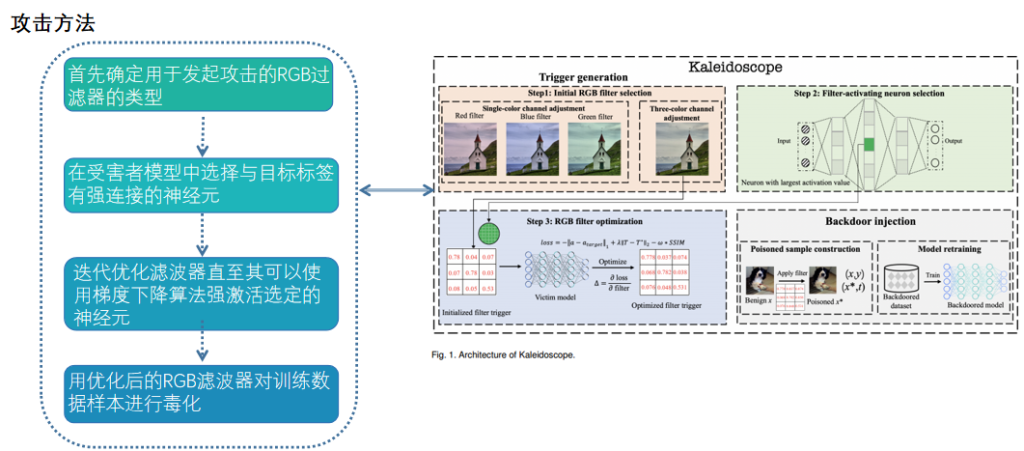

研究内容3-使用RGB过滤器的后门攻击

总结