基于网络空间测绘技术面向区块链的P2P网络攻击检测研究

科研背景

网络空间测绘技术是用于分析和描述网络环境的技术,旨在获取关于网络拓扑结构、网络流量、网络漏洞、网络威胁等信息的数据,以便更好地了解和管理网络空间。这些技术有助于网络安全、网络性能优化、网络规划和网络治理等领域的工作。

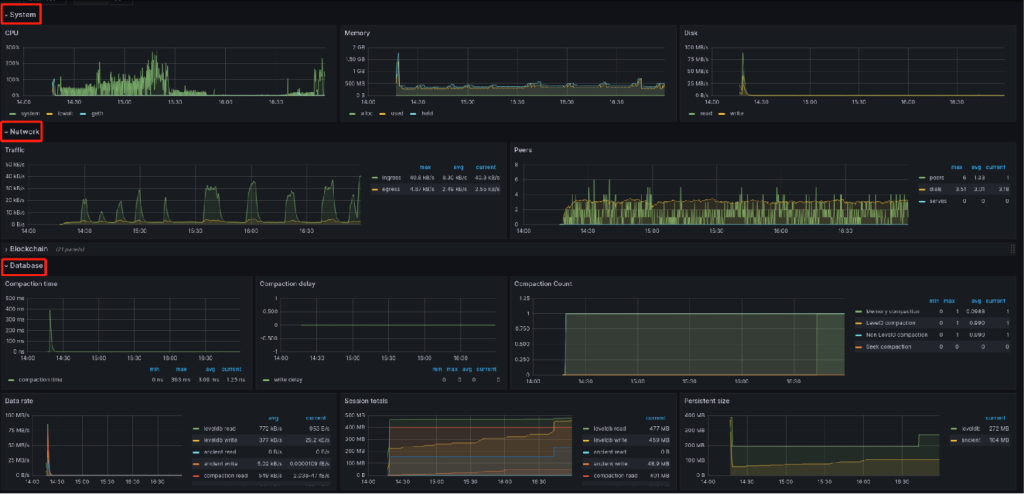

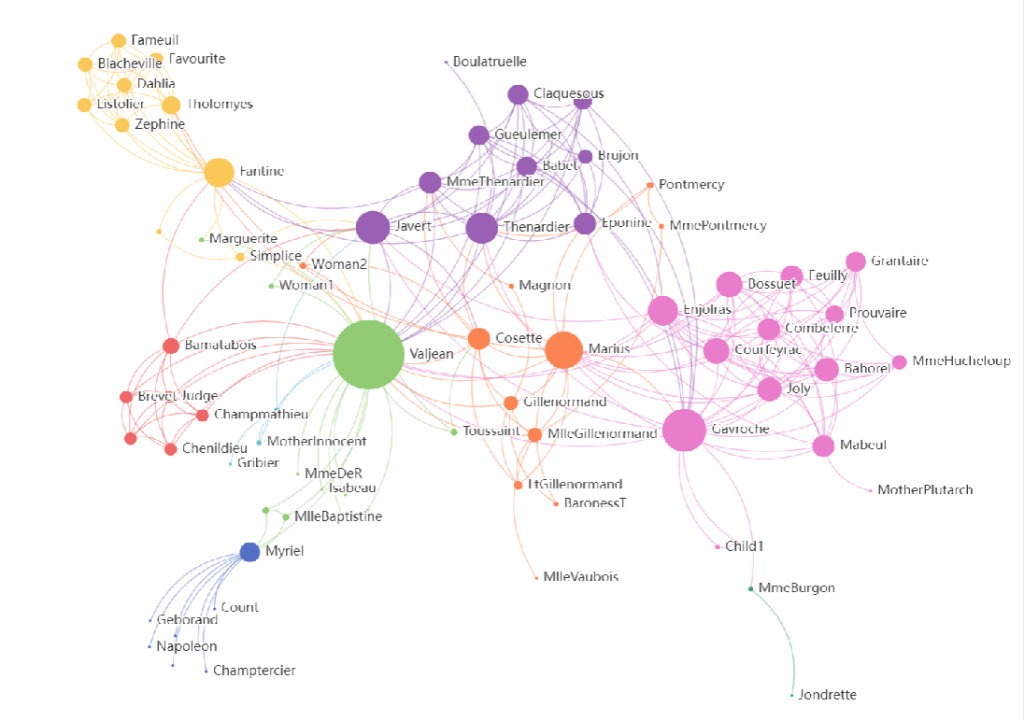

随着网络的不断发展以及用户对网络使用需求的急剧增长,网络规模不断扩大、网络空间趋于复杂。同时,了解网络是网络攻击检测的重要前提。通过网络空间测绘技术,如图论分析和流量分析等方法,对网络的拓扑结构和流量特性进行深入分析,为我们提供了深刻的网络背景信息。这些信息不仅有助于加强网络的安全性,还能帮助我们实现对网络攻击检测和应对潜在的威胁

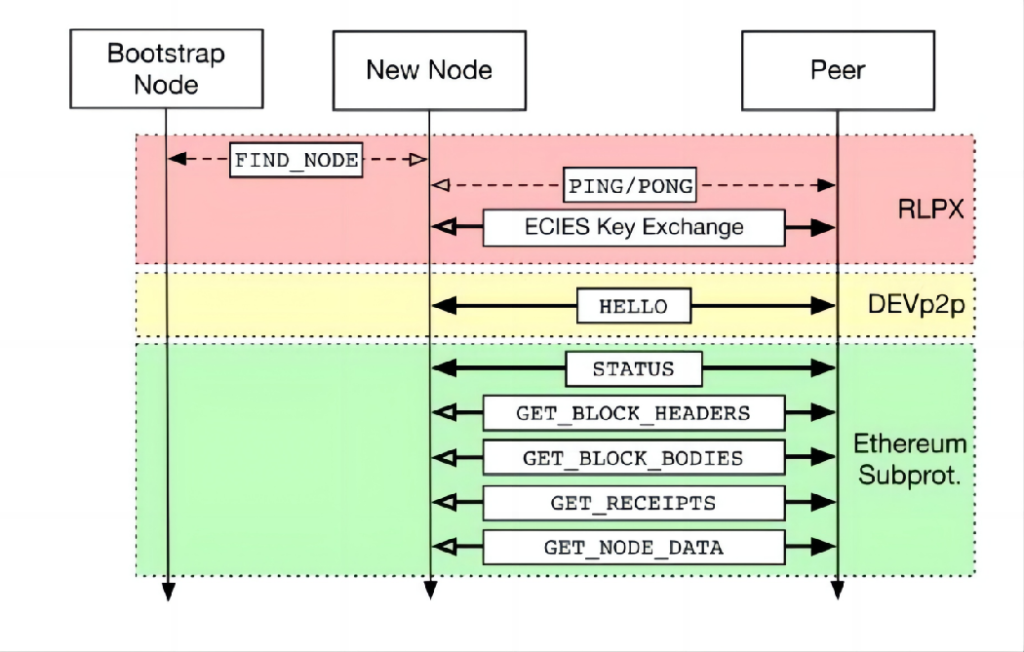

以太坊是一种去中心化的区块链平台,通过P2P网络连接全球节点,允许智能合约和分布式应用的开发和部署。然而,这种去中心化特性也带来了一些潜在的网络安全威胁,如Eclipse攻击。攻击者旨在隔离特定节点,使其无法访问或与正常的区块链网络进行通信,从而对网络的稳定性和安全性构成威胁。

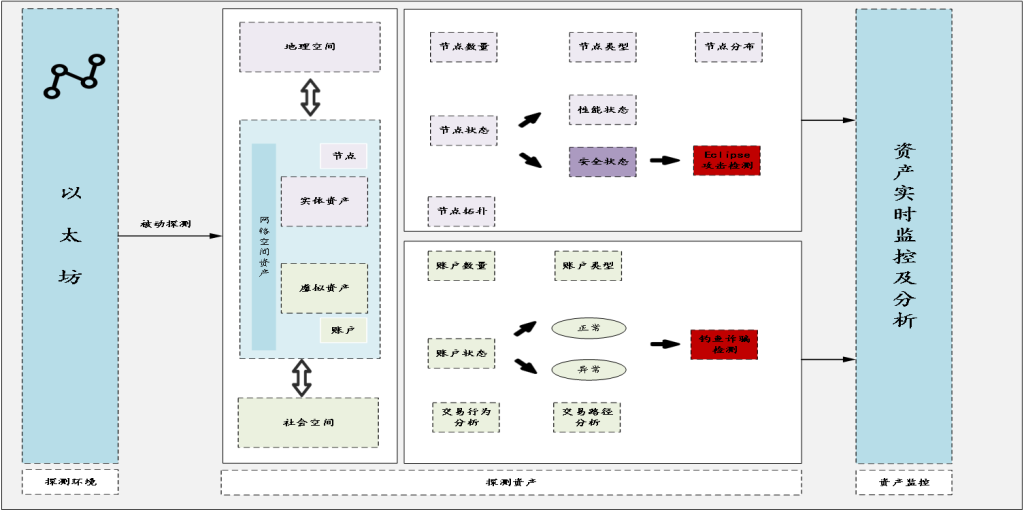

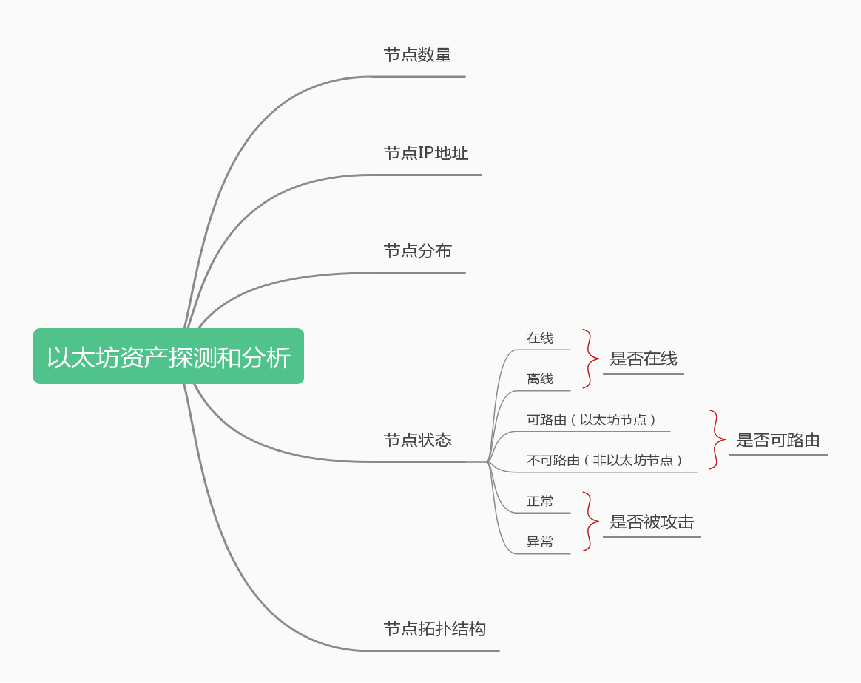

由于以太坊网络的特性和价值,对其进行网络空间测绘以进行网络攻击检测是很有意义的研究领域。通过这种技术,我们可以更好地了解以太坊网络的结构和行为模式,发现可能的安全风险,检测可能的安全事件,以及找到提高网络效率的方法。此外,它还可以为网络管理员和参与者提供重要的工具,以便更好地了解和管理网络空间。

科研问题

现有以太坊Eclipse攻击检测方法的特征设计上仅仅考虑了信息熵和统计特征两种类型的特征,未选取更多元的特征,并不能够充分代表网络的复杂性和节点之间的关系,因此,单一类型的特征无法捕捉到所有可能的攻击模式。

现有的Eclipse攻击检测方法存在网络流量数据中时间序列性质处理能力不足的问题

以太坊Eclipse攻击检测的研究较少,采用传统的随机森林方法对以太坊Eclipse攻击检测,存在误报率和漏报率高的问题,无法准确地识别恶意节点。

科研目的

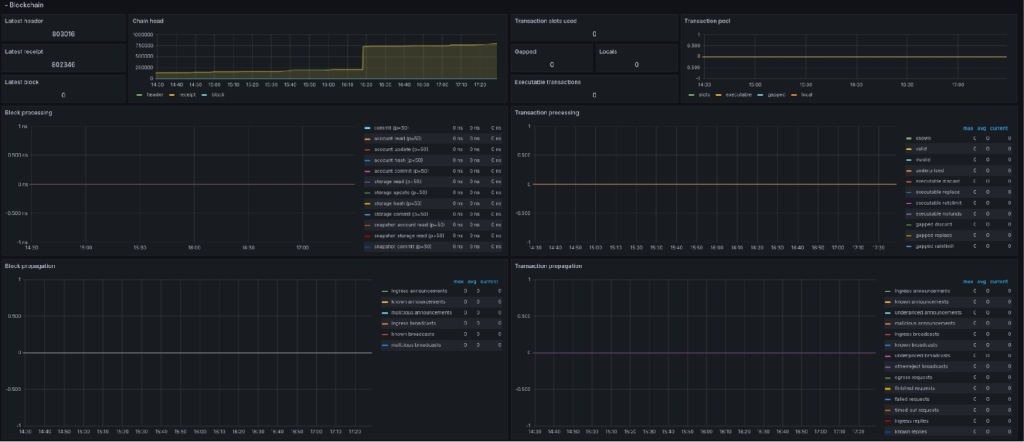

通过问题分析,拟开展基于网络空间测绘技术面向区块链的P2P网络攻击检测研究。首先,利用网络空间测绘技术对以太坊网络的拓扑结构和流量特征做分析,提取网络背景信息。其次,利用基于Bi-LSTM的多头注意力机制Eclipse攻击检测模型以及基于图注意力网络堆叠集成的Eclipse攻击检测模型实现对以太坊Eclipse攻击检测的目标。

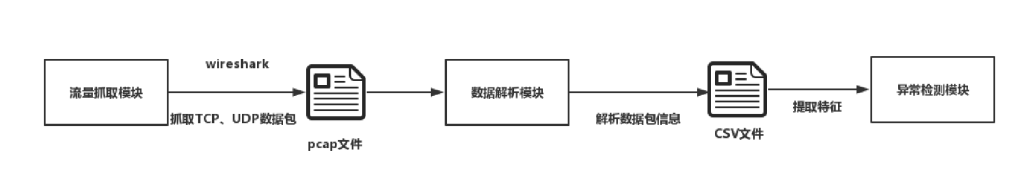

针对现有方法在特征设计上的局限性,引入Wireshark、CICFlowMeter来实现多元化的流量特性提取;引入图论分析,分析P2P网络的拓扑结构,实现更多元的特征提取

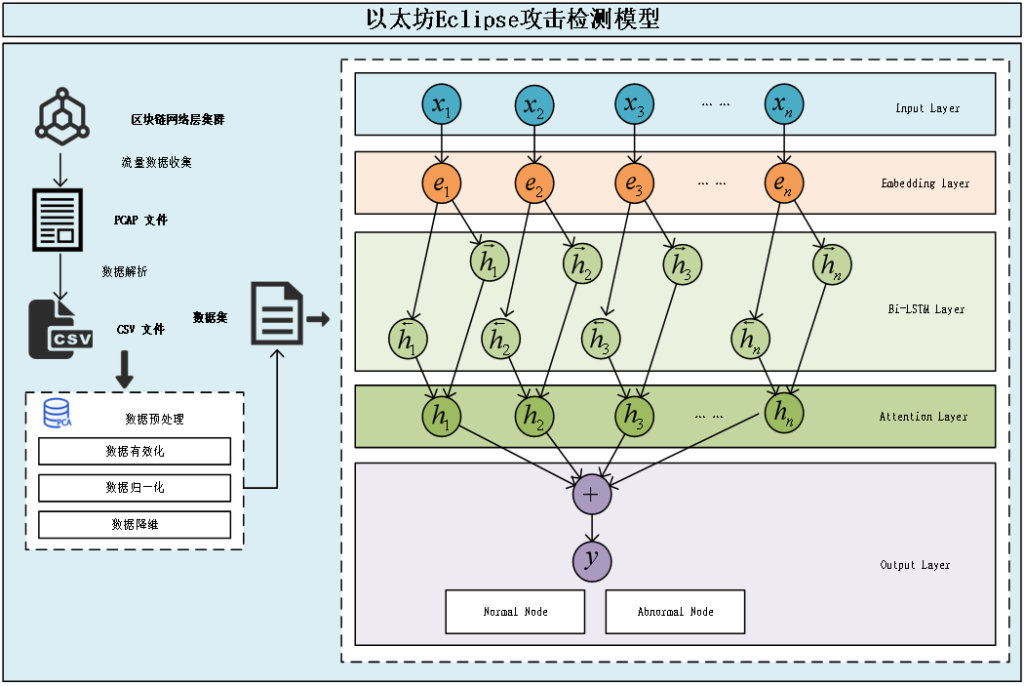

提出基于Bi-LSTM的多头注意力机制Eclipse攻击检测方法

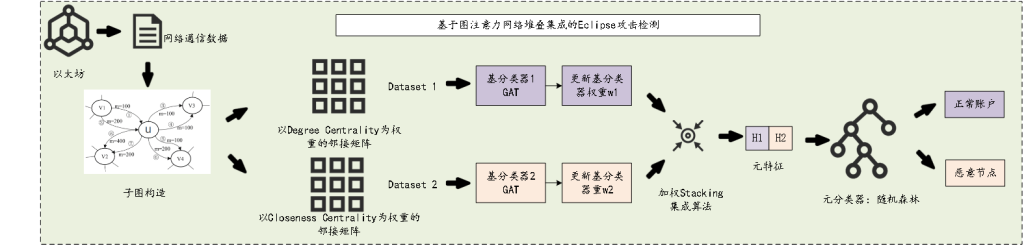

提出基于图注意力网络堆叠集成的Eclipse攻击检测方法