本次组会汇报关于面向区块链的漏洞检测与攻击溯源研究的思路进展,从科研背景、科研问题、科研目的、研究内容等几个方面展开。

科研背景:

区块链及其上的分布式应用涉及到大量的金钱,区块链成为黑客的一个重要攻击目标。近年来,区块链安全事件层出不穷,从底层P2P网络、中间层虚拟机到上层的智能合约,都成为黑客们攻击的对象。根据特征提取方法,将基于深度学习的智能合约漏洞检测模型分为三类,分别是基于文本处理、基于静态分析和基于图像处理的漏洞检测。

科研问题:

传统智能合约检测工具大多采用符号执行技术,极大地依赖专家模式,可能造成漏报率和误报率高、难扩展,并且存在路径求解慢,检测时间长的问题。

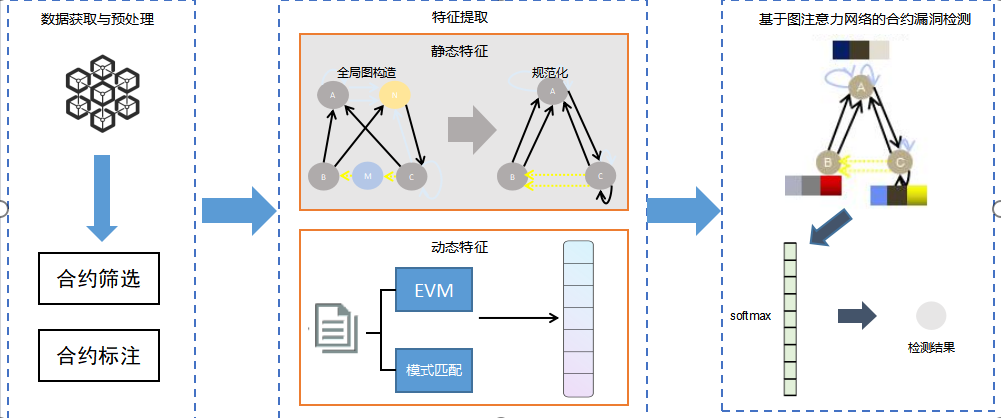

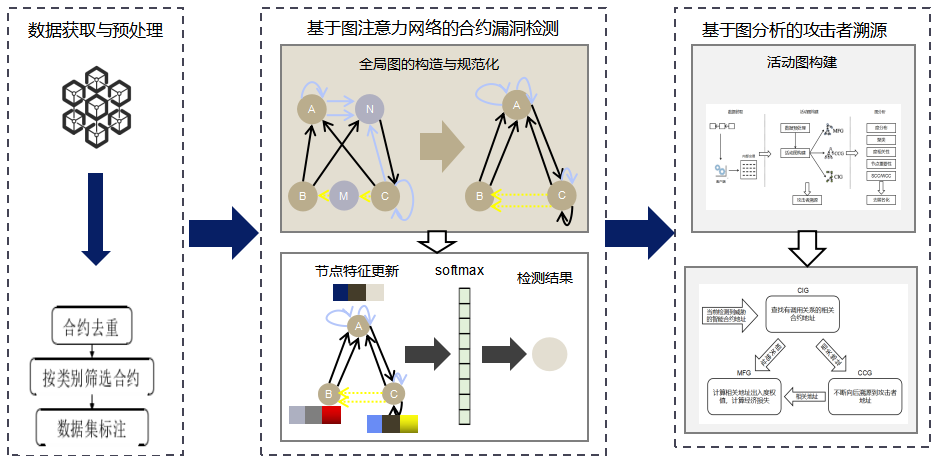

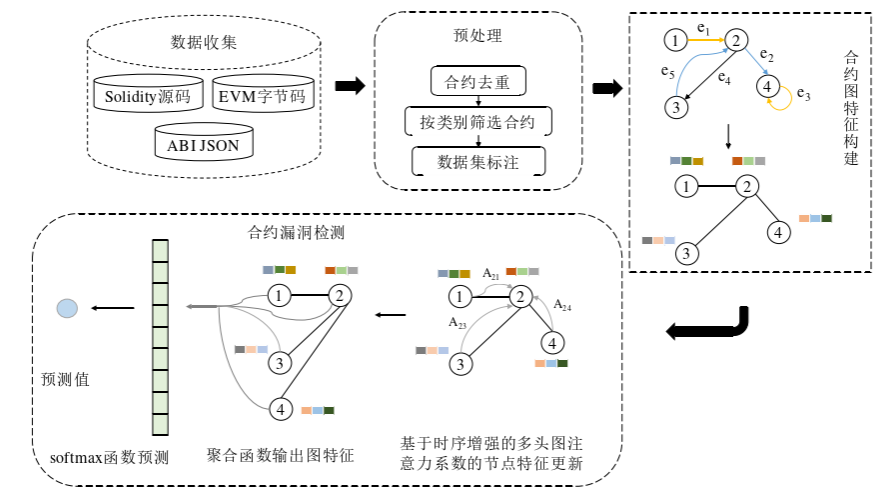

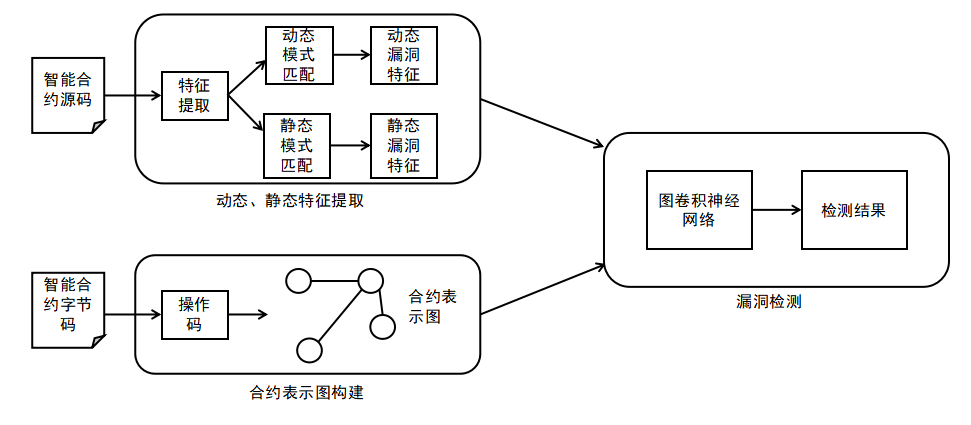

当前基于机器学习以及深度学习的合约漏洞检测方法大多只利用合约源码或字节码的序列化信息,忽略了代码中函数调用、参数传递等具有方向的图结构信息,对合约特征的挖掘不够。

现阶段的智能合约漏洞检测模型大多基于源代码、字节码序列、CFG和AST等静态特征进行学习和检测。然而静态分析获得的特征是有限的,智能合约漏洞大多是在运行时发生的。应该考虑如何将智能合约的运行时动态特征结合起来扩展模型的特征表示空间。

科研目的:

传统智能合约检测工具大多采用符号执行技术,极大地依赖专家模式,可能造成漏报率和误报率高、难扩展,并且存在路径求解慢,检测时间长的问题。

当前基于机器学习以及深度学习的合约漏洞检测方法大多只利用合约源码或字节码的序列化信息,忽略了代码中函数调用、参数传递等具有方向的图结构信息,对合约特征的挖掘不够。

现阶段的智能合约漏洞检测模型大多基于源代码、字节码序列、CFG和AST等静态特征进行学习和检测。然而静态分析获得的特征是有限的,智能合约漏洞大多是在运行时发生的。应该考虑如何将智能合约的运行时动态特征结合起来扩展模型的特征表示空间。

科研内容: