本次组会汇报关于《基于DDQN的区块链APT攻击建模研究》的研究进展,从科研背景、科研问题、科研目的、实验结果等几个方面展开。

科研背景

- 随着区块链技术的发展与不断应用,许多涉及生产生活的服务使用区块链作为数据存储使用,这其中包含大量大型组织以及政务系统。同时,区块链相关发展规划也写入“十四五”规划之中,应用前景广阔。

- 区块链作为一种分布式存储系统,具有去中心化等特点,因此出现了大量跨网络部署的应用场景。然而,区块链系统由于涉及大量关键数据的存储,较容易遭APT攻击。其中,Fabric作为联盟链的代表,由于其智能合约存在由于外部访问引发的命令执行风险,APT攻击者可以利用一些漏洞获取组织的MSP证书,利用Chaincode可嵌入攻击的特性,对整个联盟链网络进行APT攻击,构建一条可靠的稳定通信信道,达到长期隐蔽的获取价值数据的目的,实现APT攻击。

科研问题

- 目前国内外关于区块链系统的安全性研究,主要针对信息安全传输方面研究居多,针对面向区块链的APT攻击研究较少。

- 传统的网络攻击建模方法往往依赖于专家知识和规则的手动定义,受到个人主观意见和经验的影响,存在一定的局限性,导致模型无法全面覆盖各种攻击情况和变化,并且需要大量的时间和资源。

科研目的

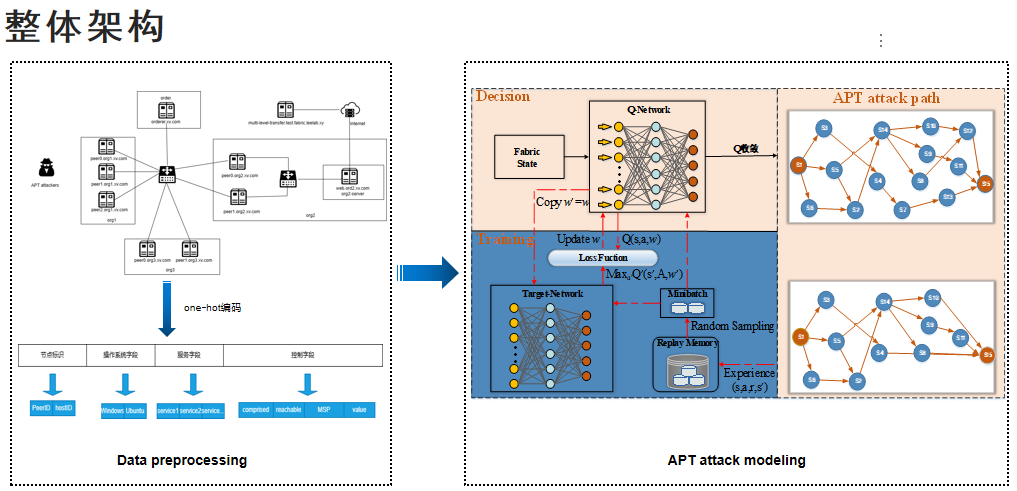

提出一种基于深度学习DDQN算法的区块链系统APT攻击图生成方法。将APT攻击路径生成建模为智能体通过与环境交互来学习最优行为策略的问题,深度强化学习可以通过学习和模拟攻击者的行为,更加准确高效的生成攻击路径,帮助区块链系统更好地应对复杂的APT攻击。

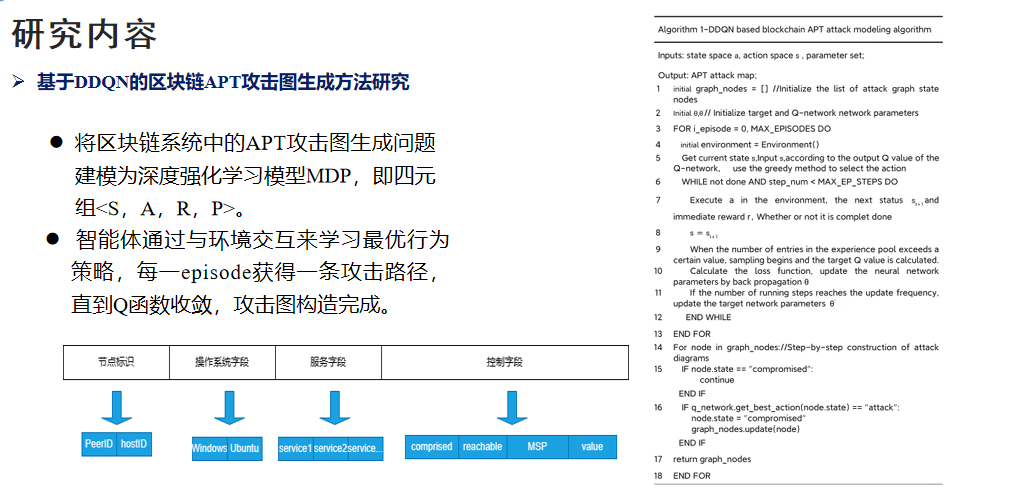

科研内容

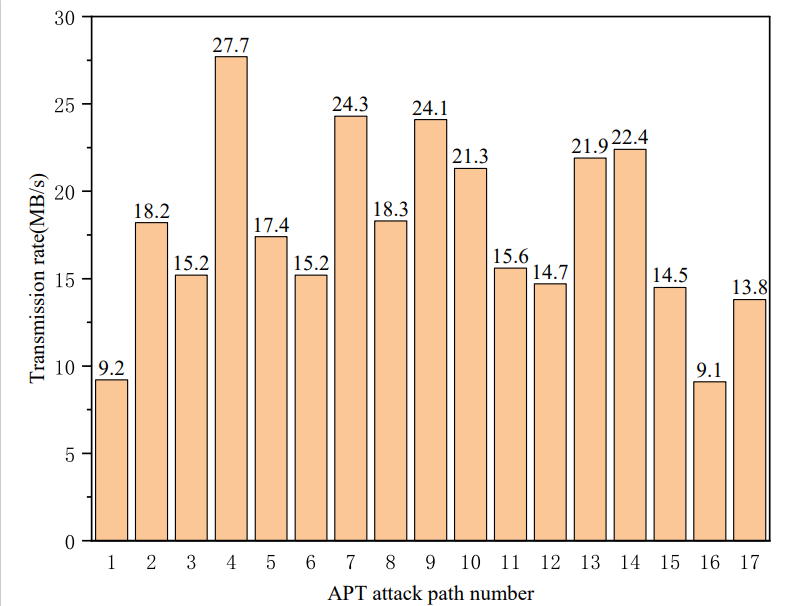

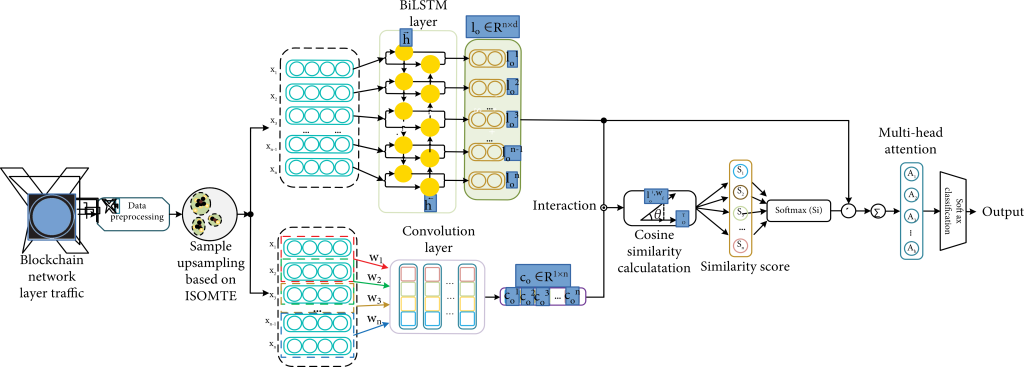

实验结果

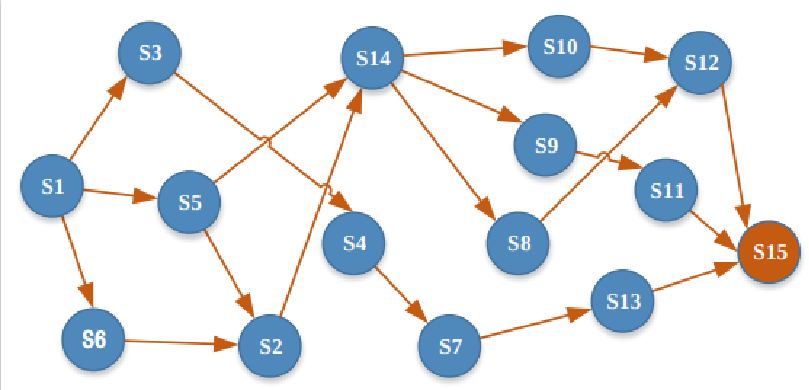

- 攻击图:

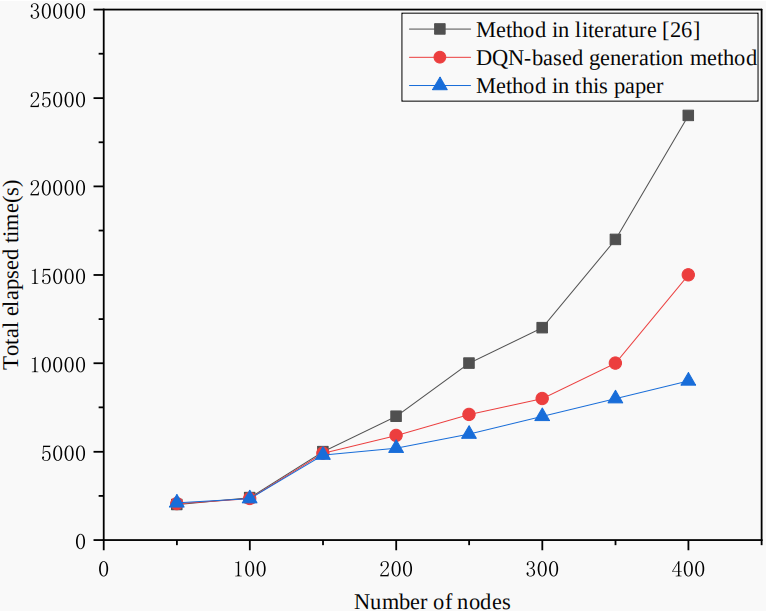

- 对比实验:

- 仿真实验: