基于网络空间测绘技术面向区块链的P2P网络资产探测研究

科研背景(1/2)

习近平总书记指出“要全面加强网络安全检查,摸清家底,认清风险”,强调“全天候全方位感知网络安全态势,增强网络安全防御能力和威慑能力”。建设网络强国,必须要全面摸清网络空间资产的数量、状态、类型、分布及相互关系等,形成对网络空间的动态感知、精准画像、快速定位的能力,从而为态势预警、信息管控、反恐维稳等提供技术保障。

国内:我国在网络空间测绘方向进行了相关的部署和研究。公安部第一研究所设计研发的“网络资产测绘分析系统”(简称网探D01),通过收集互联网资产数据及指纹,实现网络空间资产检索、分析、监控,结合漏洞、厂商信息等威胁情报,开展漏洞统计分析工作,旨在为国家重点行业、部门提供全面的网络资产安全态势,使其更好地应对威胁关键信息基础设施的网络攻击事件。另外,国内网络空间测绘方面也有几款新型的网络资产搜索引擎,例如有“钟馗之眼”之称的ZoomEye,可以识别网络空间中包括路由器、交换机、网络摄像头、网络打印机、移动设备在内的30余种网络终端设备;再如Fofa,积累了包含1.6亿数据的网络空间资产基因库,覆盖网络地址、端口号、服务、操作系统、网络协议等网络组件。

国外:美国等西方国家近年来也高度重视网络空间相关技术。自2010年发生以“震网”为代表的瞄准工业控制系统的网络攻击事件以来,美国就开始着力绘制网络空间地图。2012年启动的“X计划”项目,主要目标之一就是建立一幅完整的全球计算机分布图,以详细描绘整个网络空间。2013年斯诺登曝光美国国家安全局和英国政府通信总部共同谋划了网络空间“藏宝图计划”,其目标是构建近乎实时交互的全球互联网地图,通过对网络上实时连接的智能手机、平板和台式电脑进行定位,实现对整个互联网的监视。

科研背景(2/2)

区块链系统的一个重要组成部分是作为通信基础设施的点对点(P2P)网络。

P2P 网络与传统的集中式客户端/服务端模式比较,最大的优点就是数据资源的共享在网络节点之间直接进行。由于 P2P 技术不需要中央控制服务器的参与,整个文件交换过程没有其他因素干预。该技术的去中心化的特性导致 P2P 网络中传输的资源难以被追踪监管,极易诱发盗版文件、病毒侵害、传播非法内容等网络安全问题。

目前人们对各种加密货币的P2P网络和块传播机制进行了广泛的研究。例如对比特币网络中信息传播的研究,对比特币P2P网络攻击的分析、对MoneroP2P网络的测量等研究,也都集中在系统的安全性上。

以太坊的发展势头推动了许多应用层的研究,如区块和事务记录的跟踪、智能合约代码分析或对智能合约的攻击。然而,探测其底层P2P网络的研究却很少。

科研问题

以太坊用于传输其事务和区块的P2P网络对系统的效率和安全性有很大影响。目前对以太坊的探测和分析大多基于应用层,忽略了对底层P2P网络的探测和分析,并不能掌握关键资产的数量、分布、类型、状态、属性等情况。(问题)

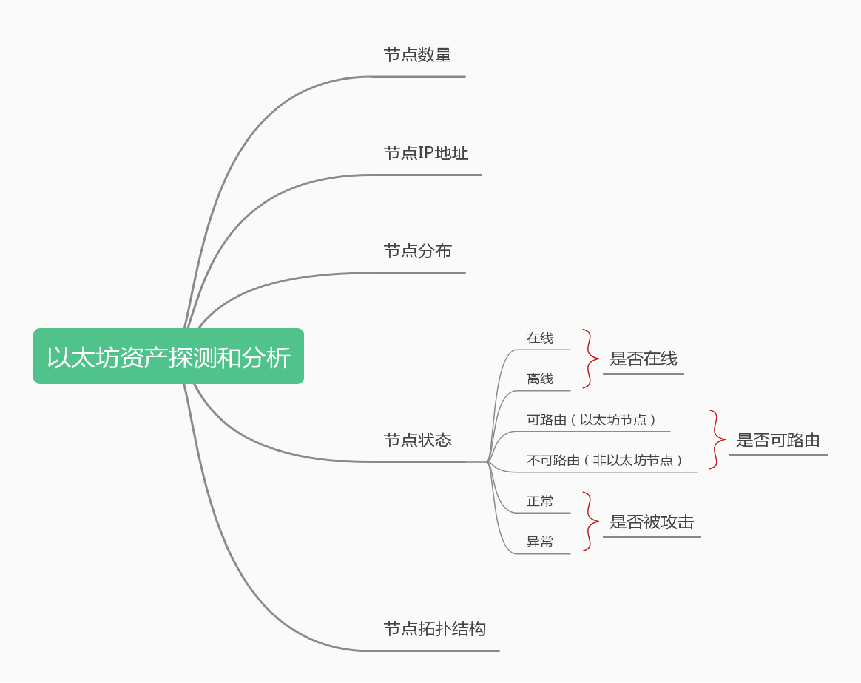

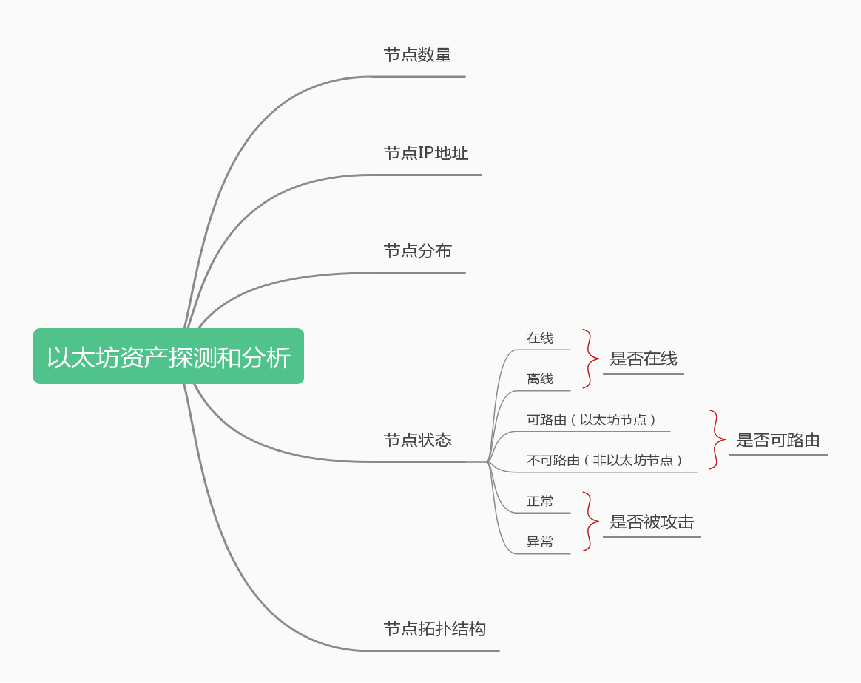

(1)在以太坊主网络上实现P2P网络资产的探测和分析(数量、分布、类型、状态、属性等)

(2)测量以太坊网络中的拓扑并分析

开展区块链网络空间数字资产主动检测,全面掌握网络空间数字资产的安全态势,是实施区块链网络空间防御、掌握战略主动权的前提和基础。通过网络空间资产检测,可以全面掌握关键资产的数量、分布、类型、状态、属性等情况,构建网络空间资产信息数据库,有利于及时全面掌握网络防护目标的安全态势。

研究现状

以前许多关于分析和测量P2P网络的工作都集中在文件共享系统上,如BitTorrent和Gnutella; 这些度量方法不能应用于区块链系统,因为它们利用了特定于相关文件共享系统的协议。

目前的以太坊区块链研究专注于区块和事务记录的跟踪以及合约层的攻击分析、,忽略了对底层P2P网络的分析和表征。

此外,现有针对比特币的P2P网络提出的分析方法并不适用于以太坊,因为以太坊使用Kademlia DHT结构管理其P2P网络,这与比特币区块链采用的非结构化P2P网络有根本性的不同。

有少数人研究了以太坊P2P网络的一些特性,以太坊P2P网络的规模、节点间的时延分布和节点的地理分布。 而对以太坊P2P网络中节点的状态和以太坊P2P网络拓扑结构分析的研究实际上很少。

研究内容

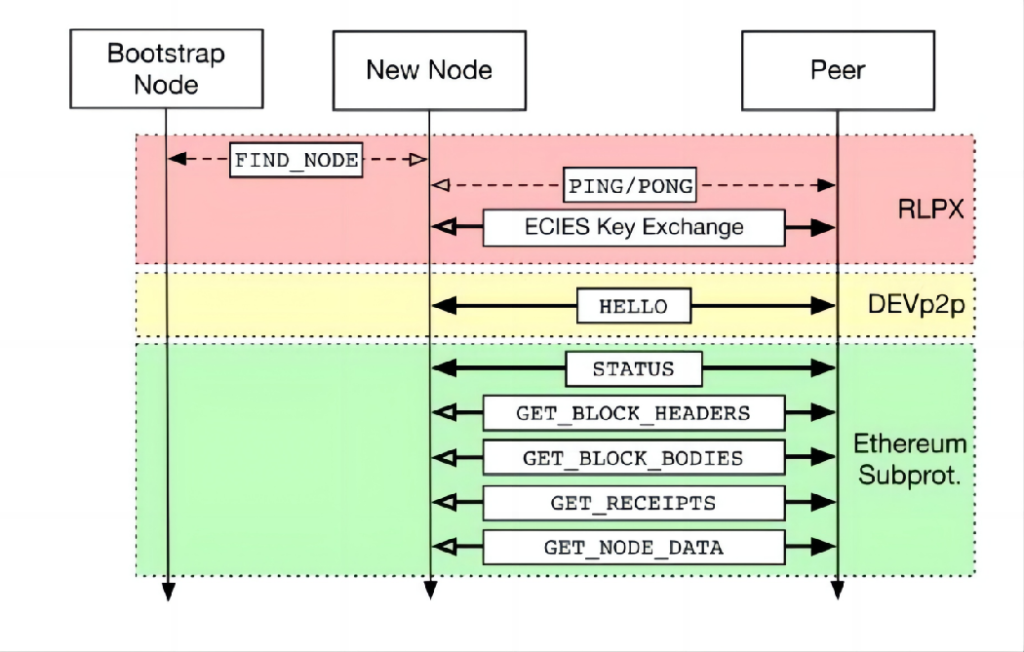

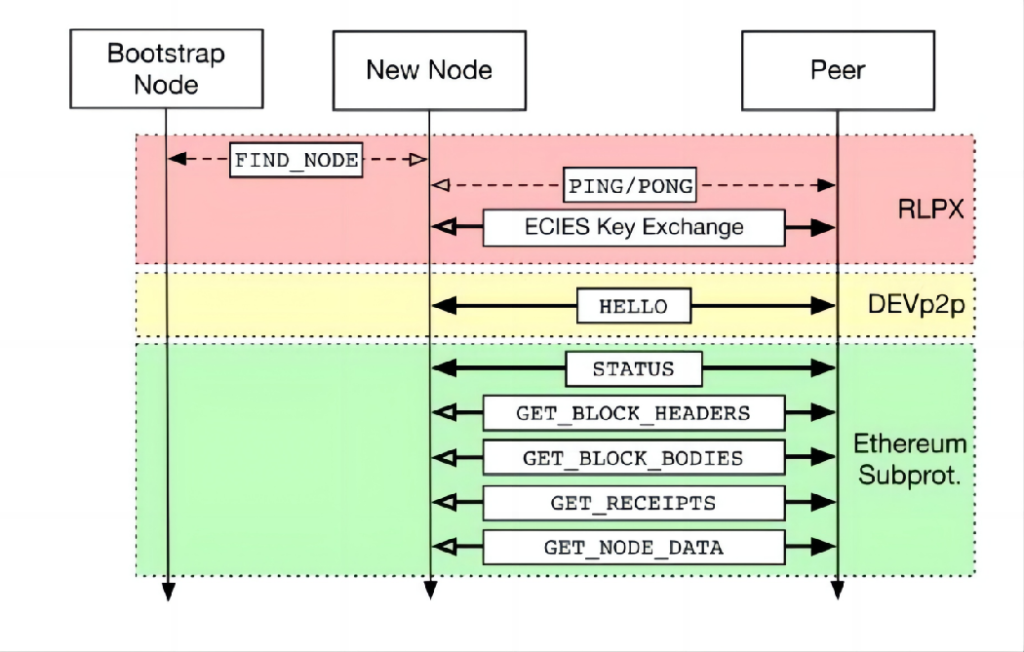

对以太坊网络各个阶段抓取数据并分析

| 探测位置 | 具体数据(资产) |

| 路由表 | NodeID,IP,TCP port,UDP port,最后看到的时间 |

| Hello Message | NodeID,DEVp2p版本 client 名称,支持的应用程序协议/版本 正在侦听的端口号 |

| Status Message | Node协议版本,网络ID,创世块哈希 |

| 日志消息 | 时间戳、NodeID,IP,端口连接类型,连接延迟和连接持续时间 |