这次组会主要介绍《基于深度强化学习的用户侧用电行为数据压缩研究》思路进展,从科研背景、科研问题、科研目的、研究内容等几个方面展开。

科研背景:

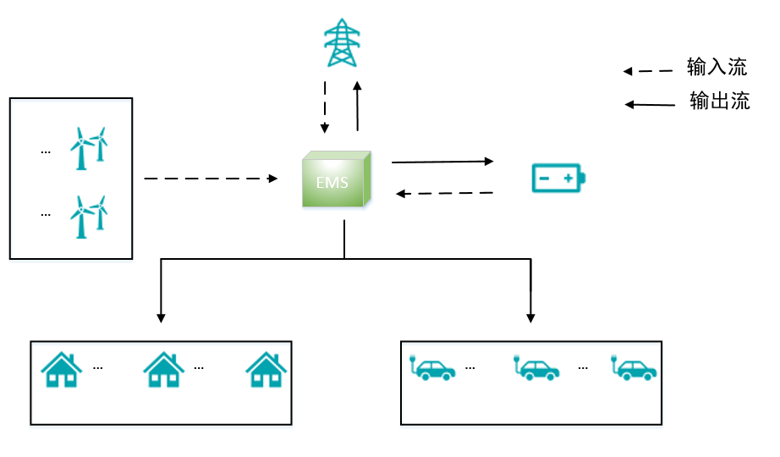

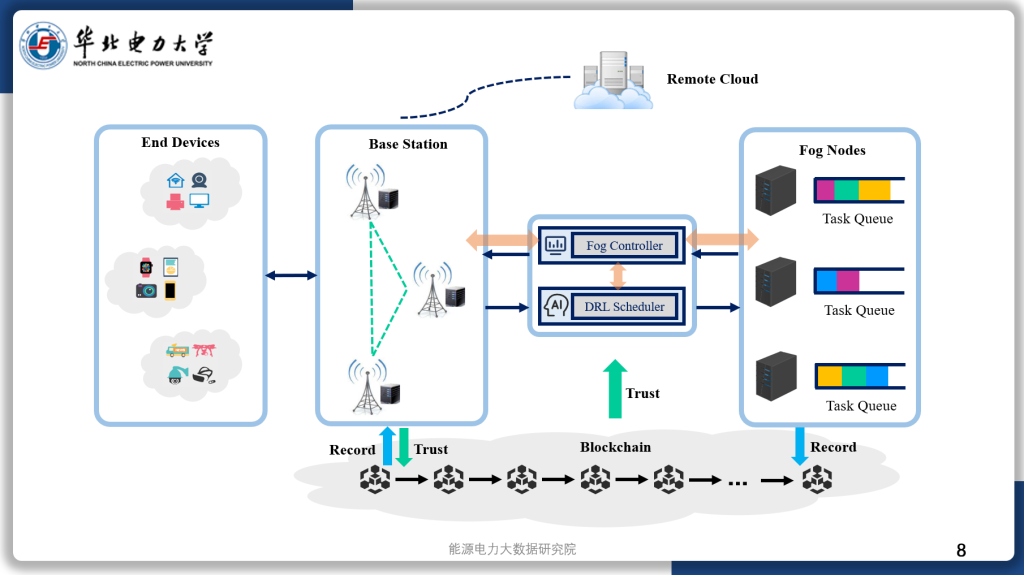

建设智慧物联体系,实现电网各类数据资源实时汇聚与开放共享,大力发展“边缘智能”和边缘物联已成为电力系统打造新一代能源互联网的发展目标。

“边缘智能”意味着更多处理过程将在本地边缘侧完成,只需要将处理结果上传至云端,可以大大提升处理效率,减轻云端压力,更加贴近本地,可以保障数据的安全性,为用户提供更快的响应。

科研问题:

在传统的电力网络中,各个电力终端采集到的数据将传输到主站统一处理。但随着电网规模的扩大,接入的终端设备和产生的数据量不断增多,数据的传输和处理将耗费大量的网络和计算资源,且无法满足时延和安全性的需求。由于这些数据集中存在噪声,数据压缩通常可以提供显著的压缩增益,而不会影响下游应用程序的性能。

边缘端的数据处理从数据源就已经开始了,一旦完成了数据处理,只需发送需进一步分析的数据。这大大减少了组网需求和集中式服务的瓶颈。

用户侧数据采集从原来的15分钟采集一次,到现在的1分钟采集一次,以及未来可能会更高频的1秒采集一次。边缘端需求增大,涉及到数据的有效储存,以及应用数据高效运算的负荷预测等场景,都离不开更精细的数据。

考虑数据压缩策略以减少传输量变得至关重要,压缩是在收集数据并将其传输到云的边缘设备上执行的。这些边缘设备通常是计算和通信带宽受限的,因此压缩解决方案必须是实时的并且适合这些设备。

传统的数据分析模式已无法满足需求,迫切需要解决电力用户侧的大数据在数据存储、分析与处理方面的难题。

科研目的:

在有限的通信和存储能力下,一边是云中心有限的数据存储和实时处理能力,一边是 TB级别增长的用户侧数据中亟待挖掘的巨大数据价值,迫切地需要在边缘端进行数据压缩。

①在来源附近就地高效地处理大量数据,减少网络带宽使用。成本得以缩减的同时,还可确保远程应用程序的高效使用。

②对数据传输量的要求降低,能够在云计算的基础上消除数据存储及数据传输的瓶颈。减少延迟时间。

研究内容:

拟考虑将电力用户侧用电数据时序图像看成是一条运动轨迹,数据压缩的本质上是丢弃给定轨迹的一些点,并将剩余的点保持为简化轨迹。

在线方式逐个输入点,而只有大小为W的缓冲器可用,即在整个轨迹简化过程中最多可以保留W个点。我们采用了一种现有的策略,对于前W个点,我们将其直接存储在缓冲区中,对于剩余的每个点,由于缓冲区已满,我们需要将一个点丢弃以获得一些空间,然后将新点存储在缓冲中。与现有的策略不同,这些策略使用一些人工设计的启发式值来决定缓冲区已满时要丢弃哪个点。

我们的目标是为这项决策任务实现一种更智能的方法。具体而言,我们将轨迹简化问题视为一个顺序决策过程,并将其建模为马尔可夫决策过程。

深度强化学习方法建模:

在组会ppt中展示。

实验结果:

在组会ppt中展示。

论文写作分享:

在组会ppt中展示。

后续研究计划:

在组会ppt中展示。