科研背景

近年来,计算和通信能力的进步推动了医疗保健创新也推动了医疗物联网出现(IoMT)。IoMT的应用可以实时收集用户的物理数据(例如血压和心率),并通过以下方式为实时决策提供信息在线医疗诊断系统的帮助,其中在线诊断是常见的数据服务之一 。

科研问题

在IoMT 环境中,从IoMT 设备收集的物理数据是有限的,这需要使用的机器学习模型诊断系统支持具有很少属性的输入样本。

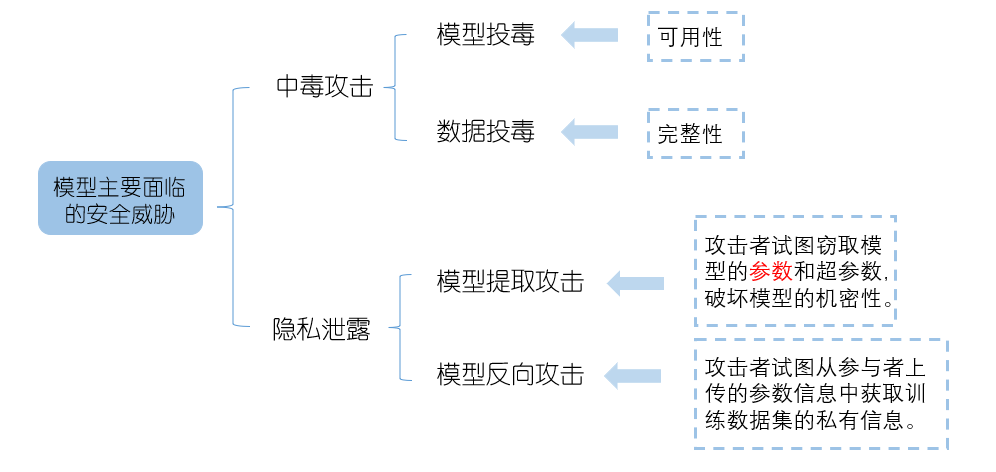

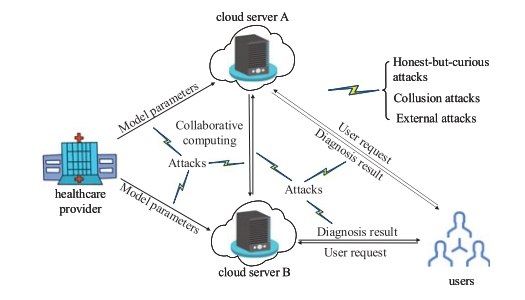

在系统的数据传输中,需要保护其中的用户隐私数据,并防护外部的恶意攻击环境。

科研目的

1)隐私保护:考虑到各方涉及的系统都是半诚实的,隐私分类器中包含的信息、用户请求、分类结果应受到保护。具体来说,分类器的参数不应该是泄露给云、数据用户和外部对手。用户的未标记样品和分类在在线诊断过程中,结果应对云和外部对手隐藏。

2)效率:由于计算和通信能力有限,数据用户的通信和计算份额在整个在线中得出诊断过程应尽可能少。更具体地说,用于用户请求应该是轻量级的,数据用户可以在在线诊断过程中保持离线,直到收到分类结果。

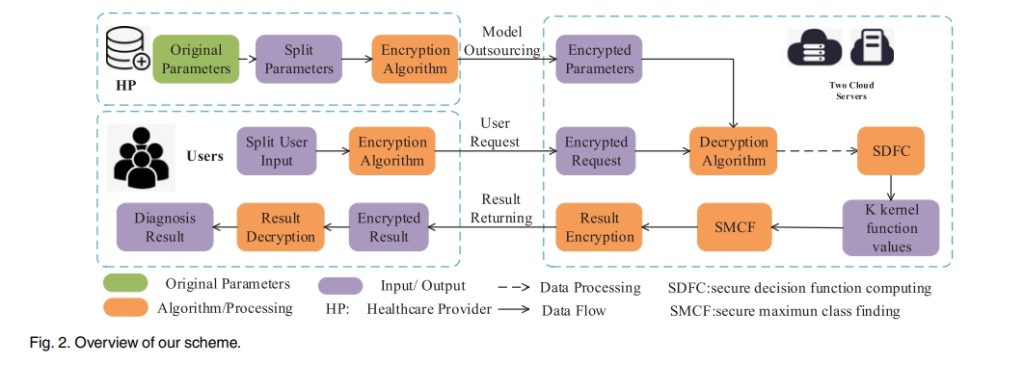

研究框架

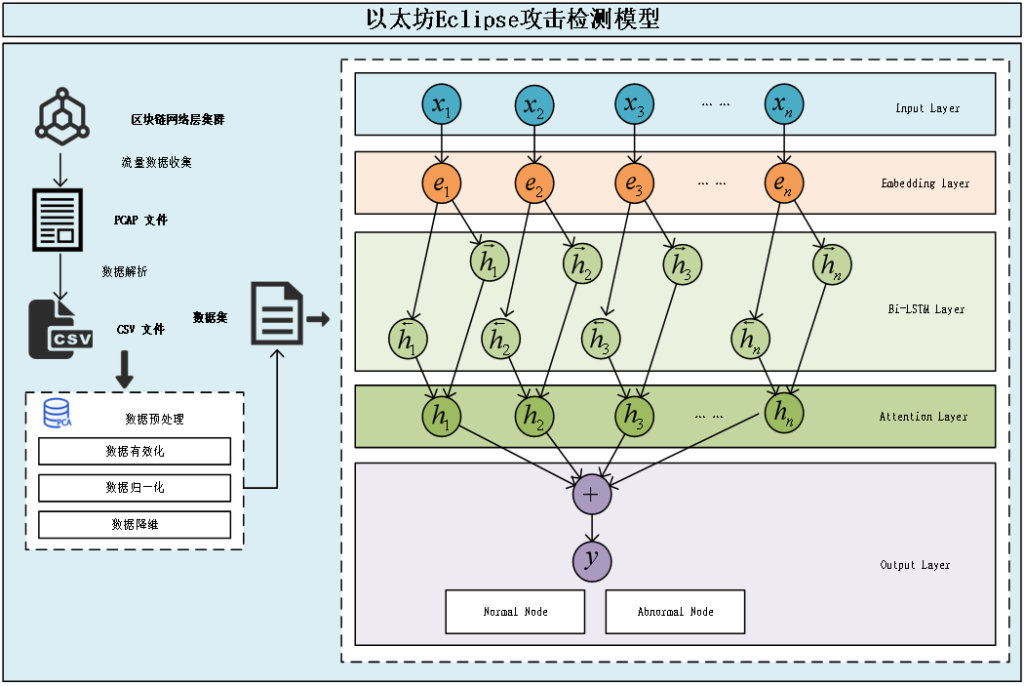

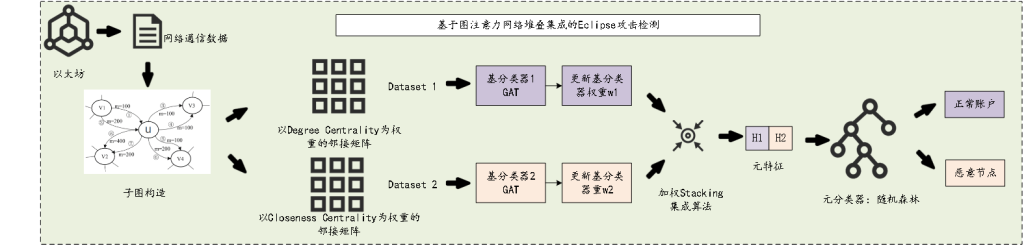

模型框架